Kaspersky uzmanları, Şubat ayında Microsoft Ortak Günlük Evrakı Sistemi’ndeki (Microsoft Common Log ağ System – CLFS) sıfır gün açığını kullanan bir hamle tekniği keşfetti. Bir siber hata kümesi, Windows 11 de iç olmak üzere Windows işletim sisteminin farklı sürümleri ve yapıları için geliştirilen bir açığı kullanarak Nokoyawa fidye yazılımını dağıtmaya çalıştı. Microsoft bu Emniyet açığına CVE-2023-28252 adını verdi ve 11 Nisan yamasının bir kesimi oldu. Laf konusu tehdit aktörü, Orta şark ve şimal Amerika’da ve daha Evvel Asya bölgelerinde farklı Ufak ve orta ölçekli işletmelere yönelik ataklarda emsal imtiyaz yükseltme istismarlarını uygulamaya çalışmıştı.

Kaspersky tarafından keşfedilen açıkların birçok gelişmiş tehdit kümeleri (APT’ler) tarafından kullanılırken, yeni açığın fidye yazılımı hücumları gerçekleştiren sofistike bir Küme tarafından siber kabahat gayesiyle kullanıldığı ortaya çıktı. Bu küme, birbirine yakın olsa da her biri eşsiz Ortak Günlük Belge Sistemi (CLFS) açıklarını kullanmasıyla dikkat çekiyor. Kaspersky bu cinsten en az beş farklı açıkla karşılaştı. Bunlar perakende, toptan satış, güç, üretim, sıhhat, yazılım geliştirme ve öteki kesimlere yönelik hücumlarda kullanıldı.

Microsoft, keşfedilen sıfır gün açığına CVE-2023-28252 kodunu atadı. Bu, bu alt sistem tarafından kullanılan belge formatının manipüle edilmesiyle tetiklenen Ortak Günlük Belge Sistemi imtiyaz yükseltme Emniyet açığına karşılık geliyor. Kaspersky araştırmacıları, Orta şark ve şimal Amerika bölgelerindeki farklı Ufak ve orta ölçekli işletmelere ilişkin Microsoft Windows sunucularında benzeri imtiyaz yükseltme açıklarını çalıştırmaya yönelik bir sıra teşebbüsle ilgili ek denetimler sırasında, bu açığı Şubat ayında ortaya çıkardı.

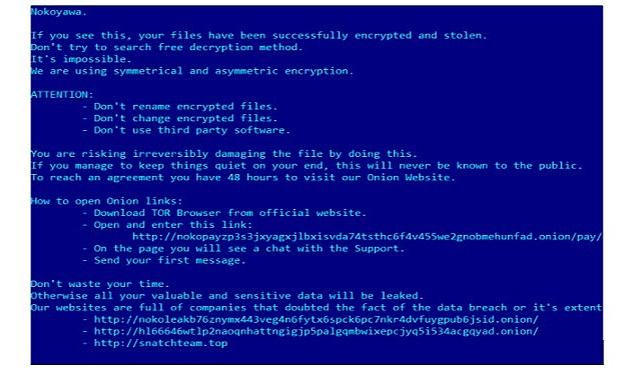

CVE-2023-28252 ilk olarak Kaspersky tarafından siber hatalıların Nokoyawa fidye yazılımının yeni bir sürümünü dağıtmaya çalıştıkları bir taarruzda tespit edildi. Olağanda bu fidye yazılımının eski varyantları JSWorm fidye yazılımının sadece tekrar markalanmış hallerinden oluşuyordu. Fakat üstte bahsedilen hücumda Nokoyawa varyantı kod tabanı açısından JSWorm’dan epey farklıydı.

Saldırganlar CVE-2023-28252 güvenlik açığını kullanıyor

Saldırıda kullanılan açık, Windows 11 iç olmak üzere Windows işletim sisteminin farklı sürümlerinde ve yapılarında yer alıyor. Saldırganlar, ayrıcalıkları yükseltmek ve Emniyet Hesabı Yöneticisi (SAM) data tabanından kimlik bilgilerini Aşırmak için CVE-2023-28252 güvenlik açığını kullandılar.

Kaspersky Küresel Araştırma ve Tahlil Takımı (GReAT) baş Emniyet Araştırmacısı Boris Larin, şunları söylüyor: “Siber hata kümeleri ataklarında sıfırıncı gün açıklarını kullanarak giderek daha sofistike hale geliyor. Evvelce bu Gelişmiş Kalıcı Tehdit aktörlerinin (APT’ler) kullandığı araçlardı. Lakin artık siber hatalılar sıfırıncı gün açıklarını elde edecek ve bunları akınlarda rutin olarak kullanacak kaynaklara sahipler. Ayrıyeten onlara yardım etmeye ve üzerinde istismar geliştirmeye istekli geliştirici grupları de mevcut. İşletmelerin Microsoft’un yayınladığı yamayı Muhtemel olan en kısa müddette indirmeleri ve EDR tahlilleri üzere öteki muhafaza metotlarını kullanmaları Aka Ehemmiyet taşıyor.”

Kaspersky eserleri, üstteki Emniyet açığının ve ilgili Üzücü maksatlı yazılımların istismarını tespit edebiliyor ve bunlara karşı muhafaza sağlıyor.

Securelist’te bu yeni sıfır gün hakkında daha Çok bilgi edinebilirsiniz. Detaylar Nisan Salı Yaması günü geçtikten dokuz gün sonra paylaşılacak. Böylelikle şirketlerin sistemlerini yamalamaları için kâfi vakitleri olacak.

Kaspersky uzmanları, kuruluşunuzu üstte bahsedilen Emniyet açığını kullanan ataklardan korumak için şunları öneriyor:

- Microsoft Windows işletim sistemini Mümkün olan en kısa müddette güncelleyin ve bunu tertipli olarak yapın

- İstismar önleyebilen, Kötü niyetli davranış algılayabilen ve Kötü emelli hareketleri Geri alabilen bir düzeltme motoru ile desteklenen Kaspersky Endpoint Security for Business gibi muteber bir uç nokta Emniyet tahlili kullanın

- Tehdit keşfi ve tespiti, soruşturma ve olayların vaktinde düzeltilmesi için yetenekler sağlayan anti-APT ve EDR tahlilleri kurun. SOC grubunuza en nihayet tehdit istihbaratına erişim sağlayın ve onları nizamlı olarak profesyonel eğitimlerle geliştirin. Üsttekilerin tümü Kaspersky Expert Security çerçevesinde mevcuttur.

- Uygun uç nokta müdafaasının yanı sıra, Özel hizmetler yüksek profilli hücumlara karşı Yardımcı olabilir. Kaspersky Managed Detection and Response hizmeti, saldırganlar gayelerine ulaşmadan Evvel hücumların erken kademelerinde tespit edilmesine ve durdurulmasına Yardımcı olur.

Kaynak: (BYZHA) ak Haber Ajansı